.png)

Los enrutadores Vigor admiten funciones de administración de seguridad de contenido y firewall para mejorar la seguridad de la red. Visite Introducción a la administración de seguridad de contenido y firewall para obtener más detalles.

Además, podemos hacer uso de algunos servidores DNS públicos que brindan bloqueo de malware y garantías de privacidad para ayudar a proteger su red de amenazas cibernéticas como alternativas. Por ejemplo:

IBM Quad9:

9.9.9.9/149.112.112.112 (seguro)

9.9.9.11/149.112.112.11 (asegurado con ECS)

Direcciones y características del servicio | cuádruple9

Cloudflare 1.1.1.1 para familias:

1.1.1.2/1.0.0.2 (bloqueo de malware)

1.1.1.3/1.0.0.3 (malware y contenido para adultos)

Presentamos la versión 1.1.1.1 para familias (cloudflare.com)

Nota:

Consulte los enlaces para obtener más información en su sitio web.

El rendimiento del servidor DNS público varía según las diferentes regiones; puede visitar Rendimiento de DNS para elegir el mejor proveedor de DNS público.

Configurar el enrutador Vigor

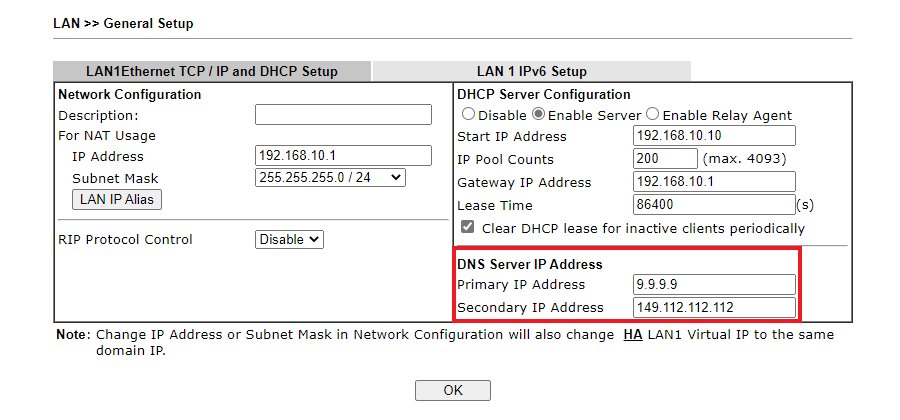

Configurar el servidor DNS en el perfil LAN

Vaya a la página de detalles del perfil LAN donde puede especificar una dirección IP del servidor DNS con el servidor DNS preferido de su elección. Estas direcciones serán asignadas a los clientes LAN por el servidor DHCP del enrutador.

Forzar al enrutador a utilizar el servidor DNS preferido para los servicios del enrutador

Consulte: Usar la dirección del servidor DNS preferido en el enrutador Vigor.

Esto obligará al enrutador a usar el DNS preferido configurado en el perfil de LAN cuando los servicios del enrutador intenten realizar consultas de DNS para buscar direcciones IP.Obligar al cliente a utilizar el servidor DNS preferido para todas las consultas DNS

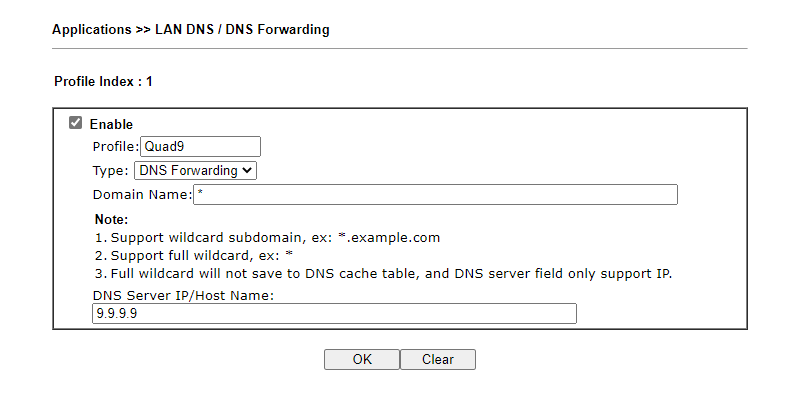

Consulte: Reenviar todas las consultas de DNS a un servidor DNS privado.

Podemos forzar al enrutador a reenviar todas las consultas de DNS al servidor DNS preferido utilizando la opción comodín en el reenvío de DNS.

Obligue al navegador a no utilizar DoH para enviar consultas DNS

Si el navegador intenta utilizar DoH, Vigor Router podría no ser capaz de reenviar las consultas del navegador a la configuración del servidor DNS preferido en el enrutador.

Puede considerar bloquear el tráfico DoH en Vigor Router. Visite Bloqueo de DoH (DNS sobre HTTPS) por Vigor Router para obtener más detalles.

.png)